Правительственные сайты США использовались для редиректа на порносайты

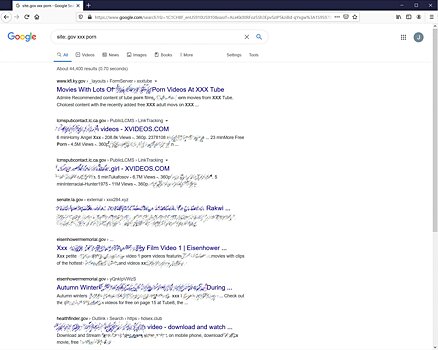

В очередной кампании кибермошенники использовали уязвимости вида «открытый редирект» (open redirect), найденные на правительственных американских сайтах, для перенаправления посетителей на порнографические ресурсы. Метод открытого редиректа злоумышленники использовали, чтобы пробраться в поисковую выдачу Google и других движков. В результате заголовок страницы в выдаче соответствует странице злоумышленника, а располагается контент будто на правительственном сайте. На протяжении около двух недель мошенники скармливали специальные ссылки поисковым движкам. Анализировавшие кампанию специалисты показали, как это выглядело. Администраторы правительственных ресурсов выбрали достаточно нелепую тактику борьбы с open redirect: они удаляли очередной открытый редирект, как только обнаруживали его. Но это, конечно, проблему не решало, потому что атакующие продолжали создавать новые редиректы. Кроме того, злоумышленники не остановились на сайтах властей США или на конкретной CMS. Они ищут открытые редиректы на многих крупных онлайн-проектах. Одним из таких стала Национальная метеорологическая служба. С помощью скрипта nwsexit.php мошенники смогли создать URL, ведущий на другой сайт. Например, такой: https://www.weather.gov/nwsexit.php?url=http://example.com Неполный список сайтов, ставших целью злоумышленников, приводим ниже: www.kfi.ky.gov lcmspubcontact.lc.ca.gov senate.la.gov eisenhowermemorial.gov healthfinder.gov goea.louisiana.gov ecfsapi.fcc.gov www.cftc.gov www.weather.gov www.jeffersoncountyfl.gov archive.usgs.gov hru.gov id.loc.gov www.minnesota.feb.gov bphc.hrsa.gov akleg.gov srs.fs.usda.gov arlweb.msha.gov www.mountainview.gov drafts.wichita.gov highered.colorado.gov www.maurycounty-tn.gov www.research.gov www.brooklynohio.gov www.nwcg.gov supplier.raleighnc.gov search.wi.gov