Уязвимость в Microsoft Azure позволяла получить контроль над «живыми плитками» в Windows 8

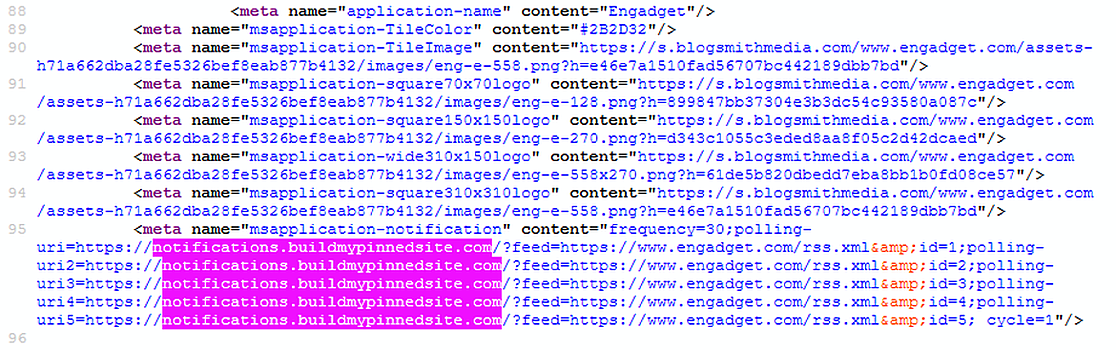

Исследователь безопасности Ханно Бёк (Hanno Böck) продемонстрировал, как с помощью уязвимости в Microsoft Azure получить контроль над «живыми плитками» в Windows 8. «Живые плитки» (Live tiles) были впервые представлены с выходом Windows 8 и заменили кнопку «Пуск». Они располагаются на экране запуска и отображают контент и уведомления, обеспечивая пользователям возможность в любое время получать свежую информацию с любимых сайтов и приложений. Для того чтобы сайты могли предоставлять свой контент через «живые плитки», у Microsoft была специальная функция, доступная на поддомене отдельного домена (notifications.buildmypinnedsite.com). С помощью этой функции администраторы сайтов могли автоматически конвертировать выдачу RSS в формат XML и использовать ее в качестве мета-тега на своих ресурсах. Функция, теперь уже отключенная Microsoft, размещалась на платформе Microsoft Azure с поддоменом, связанным с управляемой производителем учетной записью Azure. Однако, как выяснил Бёк, после отключения конвертера RSS-в-XML компания забыла удалить входы DNS, и теперь уже ненужный поддомен по-прежнему указывает на серверы Azure. Исследователь воспользовался уязвимостью и затребовал поддомен с помощью новой учетной записи Azure. Это позволило ему рассылать «живым плиткам» произвольный контент и уведомления от сайтов и приложений, до сих использующих мета-теги, сгенерированные отключенным сервисом. Поскольку в Microsoft Azure отсутствует механизм проверки, действительно ли запрашивающая домен учетная запись является его владельцем, каждый пользователь Azure может запросить любой незатребованный домен, чей DNS указывает на облачный сервис. В настоящее время Microsoft уже обезопасила поддомен, удалив DNS.